DDoS-Schutz verhindert, dass Webseiten, Server oder ganze Netzwerk-Infrastrukturen durch mutwillige Angriffe bis hin zum Totalausfall überlastet werden. Die Dimensionen dieser modernsten Form der „organisierten“ Cyberkriminalität übertreffen in ihrer Intensität regelmäßig die jeweils zurückliegenden Ereignisse.

DDoS-Schutz verhindert, dass Webseiten, Server oder ganze Netzwerk-Infrastrukturen durch mutwillige Angriffe bis hin zum Totalausfall überlastet werden. Die Dimensionen dieser modernsten Form der „organisierten“ Cyberkriminalität übertreffen in ihrer Intensität regelmäßig die jeweils zurückliegenden Ereignisse.

Die einfachsten Server zum Betrieb einer herkömmlichen Webseite sind in der Regel darauf ausgelegt, ca. 40 gleichzeitige Nutzer und deren Clicks (sogenannte Anfragen) zu verarbeiten. Daher kennt nahezu jeder Inhaber einer Internetseite das Phänomen einer vorübergehenden Nichterreichbarkeit seiner Webseite, die bei einer überdurchschnittlichen Nutzerzahl zeitweilig ihre Dienste verweigert.

Die Auslastung und die damit verbundene Nichterreichbarkeit der Webseite wird in der Regel durch ganz natürliche Vorgänge wie beispielsweise

- Marketingmaßnahmen,

- einer Verlinkung zu sehr populären Webseiten,

- oder die Zitierung der Webseite durch besucherstarke (Online-)Medien hervorgerufen.

Die Buchung von leistungsstärkeren oder skalierbareren Systemen kann in solchen Fällen bereits Abhilfe schaffen, denn man kann nicht erwarten, dass bei steigender Popularität der eigenen Webseite, IT-Systeme im Bereich der Grundausstattung sodann noch ihre Dienste tun.

Dieser Artikel beschäftigt sich hingegen mit mutwilligen, also absichtlich herbeigeführten Überlastangriffen, die von verteilten Endgeräten ausgehen, sogenannte DDoS-Attacken (englisch: Distributed Denial of Service), in deren Folge die Server und zum Teil auch ganze Netzwerkinfrastrukturen ihre Dienste verweigern sollen.

Das Grundprinzip hinter diesen Angriffen ist im Grunde recht simpel: Kriminelle Tätergruppen infizieren über einen längeren Zeitraum Tausende von internetfähigen Endgeräten (PCs, Notebooks, Tablets, Smartphones, TV-Geräte etc.) mit fernsteuerungsfähigen Trojanern und bündeln somit eine Schlagkraft von sogenannten Bot-Netzen (Bots vom Englischen: robot, „Roboter“), gegen die einzelne Server und auch viele Rechenzentren nicht mehr ankommen können, wenn alle Geräte gezielt gegen eine Ressource gerichtet werden.

Nun könnte man leichtfertig meinen:

- Wer sollte schon ein Interesse daran haben, (m)ein Unternehmen und (m)eine Webseite offline zu nehmen?

- Wer hat schon solche Programmierkenntnisse, dass er sie gezielt gegen (m)ein Unternehmen und (m)eine Webseite einsetzen kann?

- Und wenn dies so wäre, würde es bestimmt einen effizienten staatlichen bzw. strafrechtlichen Schutz gegen diese Angriffe geben, oder nicht?

Falsch gedacht!

- Man mag gar nicht glauben wollen, wie vielschichtig die Tätergruppen und Motivationsrichtungen hinter diesen Angriffen sind.

- Man braucht schon lange keine Programmierkenntnisse mehr, um eine Webseite anonym offline zu nehmen.

- Der Staat ist vollkommen machtlos gegen diese modernste Form der „organisierten“ Internet-Kriminalität.

Wer leitet diese DDoS-Angriffe eigentlich?

Zu den Motivationsrichtungen bzw. Tätertypen gehören beispielsweise Skript-Kiddies, also leichtsinnige, oft jugendliche Täter, die Tipps und Tricks in Foren austauschen und mit vorgefertigten Programmen (Tools), DDoS-Angriffe zunächst nur ausprobieren wollen. Am häufigsten verbreitet ist jedoch professioneller Hacktivismus mit komplexen Angriffs-Szenarien, um Aufmerksamkeit zu erregen und auf politische Ziele hinzuweisen.

Auch kriminell gesinnte Tätergruppen nutzen verschiedene, raffinierte DDoS-Angriffe regelmäßig als komfortable Einnahmequelle, um Schutzgeld mittels anonymer Bezahlmethoden zu erpressen. Darüber hinaus buchen konkurrierende Marktteilnehmer, verärgerte Mitarbeiter und unzufriedene Kunden „DDoS-Angriffe als Dienstleistung“ anonym im Internet, wo man bereits ab ca. 50 Euro (!) die „Abschaltung“ einer selbst ausgewählten Webseite in Auftrag geben kann.

DDoS-Attacken sind zwar strafbar, die Täter sind jedoch bis auf Einzelfälle, in denen „Anfängerfehler“ begangen werden, nicht zu ermitteln. Der Staat ist nahezu machtlos, da die DDoS-Szenarien zwar anonym in Deutschland in Auftrag gegeben werden können, die konzertierten Netzwerkattacken aber meistens ferngesteuert aus dem Ausland durchgeführt werden.

Zwar arbeiten professionelle Anbieter von DDoS-Schutzlösungen mit der Ausfilterung der bei den DDoS-Angriffen beteiligten IP-Adressen, aber selbst wenn man Tausende von illegitimen IP-Adressen, die an einem DDoS-Angriff beteiligt waren zu Ermittlungszwecken heranziehen würde, käme man höchsten zu den heimlich mit Schadsoftware infizierten Endgeräten, deren Nutzern man keine fahrlässige oder vorsätzliche „Handlung“ im strafrechtlichen Sinne vorwerfen kann.

Die Situation ist daher nicht mit dem Zustand vergleichbar, in der individualisierbare IP-Adressen an illegalen Urheberrechtsverletzungen beteiligt sind, wie beispielsweise beim Herunterladen von Spielen, CDs, DVDs etc.

Was kann so eine Attacke mit meinem Unternehmen machen?

DDoS-Attacken sorgen – selbst bei namhaften Unternehmen – weltweit zunehmend für Schlagzeilen und übersteigen in ihrer Schlagkraft immer wieder die jeweils zurückliegenden Schadensereignisse.

Hochgradig gefährdet ist – allein schon, wegen der oben genannten Motivationsrichtung „Erpressung“ – typischerweise jedes internetabhängige Unternehmertum, das über die Webseite Umsätze generiert oder verbindliche Prozesse (z. B. Streaming, Online-Games, Buchungen etc.) aufrechterhalten muss.

Darüber hinaus jedwede internetbasierte Aktivität, bei der man gezwungen ist, sich „politisch“ zu positionieren. Letzteres umfasst mithin auch öffentlich-rechtliche sowie Verbands- und Verwaltungs-Aktivitäten. DDoS-Schutz ist daher vergleichbar mit einer Art Versicherungs-Police: Am besten man braucht gar keine, aber umso besser, wenn man im Ernstfall eine hat.

Die direkten und indirekten Schäden sind im Falle einer Dauer-Angriffsattacke kaum noch konkret zu benennen. Abstrakt sind hier:

- Umsatzausfälle,

- Reputationsschäden,

- Personalkosten durch Mitarbeiter, die während der Angriffe nicht arbeiten können

- der Vertrauensverlust durch Abwanderung sicherheitssensibler Stammkunden zu nennen.

Diese besorgniserregenden Auswirkungen sorgen zurzeit für einen beachtlichen Exodus der Unternehmens-IT hin zu solchen Rechenzentren, die einen effizienten DDoS-Schutz für die Server anbieten können.

Worauf ist beim Wechsel des Rechenzentrums zu achten?

Wer seine IT-Systeme immer noch im Serverraum des eigenen Unternehmens untergebracht hat, ist erst einmal gut beraten, überhaupt ein IT-Outsourcing in ein professionell gemanagtes Rechenzentrum zu betreiben. Dies ist

- zeitgemäßer,

- kostengünstiger,

- personaleffizienter und nicht zu vergessen auch noch

- erheblich sicherer für die Unternehmensdaten, die im ganzjährigen 24-Stunden-Betrieb verfügbar sein müssen.

Aber nur die Minderheit der über 50.000 deutschen Rechenzentren beobachtet im personalintensiven Mehrschichtbetrieb rund um die Uhr den Datenverkehr und könnte bei Auffälligkeiten bereits mit Hilfe von Firewall-Einstellungen erste Abwehrmaßnahmen durchführen, die jedoch nur im Falle von laienhaft durchgeführten DDoS-Angriffen ein erstes taugliches Gegenmittel sind.

Für professionell durchgeführte Attacken besitzen die meisten Rechenzentren hingegen häufig nicht die notwendige Abwehrtechnologie und das personelle Knowhow, um dauerhaft die periodisch wiederkehrenden und sich in ihrer Komplexität raffiniert wandelbaren DDoS-Attacken zu erkennen und auszufiltern (in der IT-Sprache auch „mitigieren“ oder „gegen null reduzieren“ genannt).

Was kostet mich der DDoS-Schutz?

Allein die Anschaffungskosten der Abwehrtechnik von den Weltmarktführern zur Bekämpfung dieser Attacken liegen im hohen sechsstelligen Bereich. Namhafte Unternehmen wie eBay, PayPal oder die Deutsche Börse setzten die teure, innovative Abwehrtechnologie aus guten Gründen in ihren Datencentern ein.

Die meisten Betreiber von Rechenzentren scheuen jedoch diese Investition und begnügen sich mit Behelfslösungen, die aber oftmals nicht im Interesse der Kunden liegen, die natürlich immer erreichbar sein wollen: Die häufigste, jedoch nicht offiziell kommunizierte Methode ist, in Angriffsfällen die angegriffenen Server zum Schutze weiterer Kunden und des gesamten Rechenzentrums für die Dauer der wiederkehrenden Angriffe immer wieder komplett vom Netz zu nehmen.

Den Endnutzern und den Inhabern der Webseite wird dies oftmals als (unaufschiebbare) Wartungsarbeit oder anderweitig kommuniziert. In den wenigsten Fällen wird zugegeben, dass hinter der Nichterreichbarkeit einer Webseite eine DDoS-Attacke steht.

Darüber hinaus nutzt selbst die beste Abwehrtechnologie wenig, wenn das Rechenzentrum selbst nicht über die notwenige Außenanbindung verfügt: Botnetze, die eine gebündelte Schlagkraft von beispielsweise 30 Gbit besitzen, legen logischerweise jedes Rechenzentrum mit einer Außenanbindung von 10Gbit lahm, bildlich vorstellbar wie bei der Verstopfung von Rohrleitungen.

Betroffen sind in diesem Fall nicht einzelne Kunden bzw. deren Server, sondern direkt ganze Rechenzentren mit  Hunderten oder Tausenden von Hosting-Kunden – aber erst recht jedes Unternehmen, welches die Unternehmens-IT noch im eigenen Serverraum betreibt.

Hunderten oder Tausenden von Hosting-Kunden – aber erst recht jedes Unternehmen, welches die Unternehmens-IT noch im eigenen Serverraum betreibt.

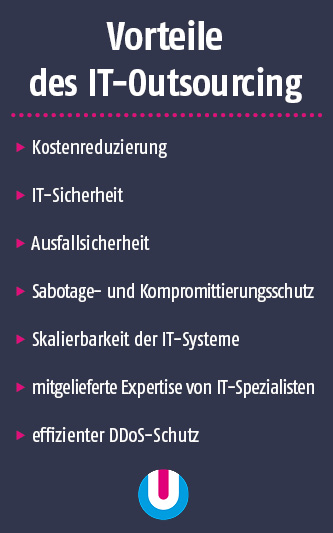

Es ist also kaum verwunderlich, dass nahezu alle Unternehmen, die sich in einem kontinuierlichen Verbesserungsprozess befinden, früher oder später das IT-Outsourcing auf der Agenda haben, da die Vorteile auf der Hand liegen:

- (Personal-) Kostenreduzierung,

- IT-Sicherheit,

- Ausfallsicherheit,

- Sabotage- und Kompromittierungs-Schutz,

- Skalierbarkeit der IT-Systeme im Wachstumsprozess,

- mitgelieferte Expertise von IT-Spezialisten und nicht zuletzt eben:

- effizienter DDoS-Schutz.

Handeln Sie, bevor Sie Schaden erleiden!

Unternehmer sollten sich daher nicht scheuen, sich von ihrem Rechenzentrumsbetreiber genau erklären zu lassen,

- ob DDoS-Attacken abgewehrt werden können,

- wie groß die Außenanbindung des Datencenters ist, damit auch noch sehr große Volumenangriffe abgewehrt werden können und

- mit welcher Herstellertechnologie das Rechenzentrum geschützt wird.

Da dies äußerst sicherheitsrelevant ist, lassen Sie es sich am besten schriftlich geben, d.h. vertraglich zusichern, damit Sie nicht auf die bei diesem Thema durchaus üblichen Marketing-Maßnahmen von Rechenzentren hereinfallen. Die größten globalen Unternehmen verlassen sich hier nur auf namhafte Hersteller, deren Hardware-Applikationen sich weltweit synchronisieren bzw. Informationen über die Komplexität und Methodik von DDoS-Attacken austauschen.

Der Vorteil liegt darin, dass die IP-Muster und raffinierte Szenarien von DDoS-Angriffen, die einem einzelnen Gerät bereits bekannt sind, unter allen anderen Geräten ausgetauscht werden und somit automatisch beim nächsten Angriffsziel als unerwünschter Datenverkehr erkannt und ausgesperrt wird.

Vereinzelt leisten sich auch zukunftsoptimierte Rechenzentren diese anspruchsvolle Technologie. Sie ist in solchen Fällen für den Einzelkunden nicht mehr teuer, wenn sie konsequent auf alle Kunden eines Rechenzentrums umgelegt wird.

So gibt es bereits erste Rechenzentren, die ihre Kaufserver und die vollausgestatteten Mietserver grundsätzlich mit einem automatisierten Basis-DDoS-Schutz ausstatten, ohne monatliche Extrakosten zu berechnen.

Häufig erleben die Betreiber von Rechenzentren den absurd anmutenden Zustand, dass Hosting- und Colocation-Kunden erst nach (!) einem Schadensereignis zu ihnen kommen. In Anbetracht ihrer risikoreichen Internetabhängigkeit, hätten sie jedoch schon seit Jahren in die Obhut eines zeitgemäßen Rechenzentrums gehört.

Dabei wären die monatlichen Pauschalpreise gegenüber den Schäden in sehr vielen Fällen vernachlässigbar gewesen. Aber wie so oft, muss immer erst etwas passieren, bevor etwas passiert…

Die Herausforderungen für Top-Manager sind heutzutage so komplex, dass eine erfolgreiche Bewältigung nur durch ein hochqualifiziertes Team möglich ist. Ghostwriting…

Trainieren und beraten Sie die besten Teams und Führungskräfte - das ist der Schlüssel zum Erfolg in jedem Unternehmen. Um…

Liebes Team, danke für diesen unterhaltsamen und auch spannenden Artikel. Heutzutage wollen viele junge Leute Streamer werden und dies nicht…